邮件服务器的DNS设置-MX记录、SPF记录、DKIM记录

发表于 : 2014年12月26日, 22:56

本篇讲述的是域名的解析,下面将要讲的是MX记录、SPF记录、DKIM记录。如果你认真看过本论坛的内容,你不会不知道这些,如果你已经懂了,你可以打住,不用往下看了。如果你还不懂MX记录、SPF记录、DKIM记录的格式,那么看完这篇文章你会懂的。

MX记录

邮件的MX记录请不要直接指向IP地址,正确的是指向A记录。

1. 添加A记录

mail.hmailserver.org 指向IP

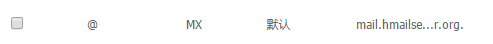

2. 添加MX记录

hmailserver.org mail.hmailserver.org.

以DNSPod为例: 检查是否生效:

dos窗口:

什么是SPF?

SPF是指Sender Policy Framework,SPF记录是一种域名服务(DNS)记录,确定哪些邮件服务器被允许代表您的域发送电子邮件。SPF记录的目的是为了防止垃圾邮件发送者在与您的域名伪造发件人地址发送的邮件。收件人可以参考SPF记录,以确定消息声称来自您的域是否来自授权的邮件服务器。

如果您的域没有SPF记录,有些收件人域可以从用户拒绝,因为他们无法验证该消息来自授权的邮件服务器的邮件。设置好SPF是正确设置邮件发送的域名记录和STMP的非常重要的一步。

例:

-是指不符合将被拒绝。

~是指不符合将接受,但标注。

?是指邮件可能被接受。

include是指可交付或转发邮件此域的任何域。

发送电子邮件至 check-auth@verifier.port25.com,您将收到包含SPF检查的结果的答复。

DKIM记录

DKIM 技术通过在每封电子邮件上增加加密的数字标志,然后与合法的互联网地址数据库中的记录进行比较。当收到电子邮件后,只有加密信息与数据库中记录匹配的电子邮件,才能够进入用户的收件箱。它还能检查邮件的完整性,避免黑客等未授权者的修改。 DKIM 的基本工作原理同样是基于传统的密钥认证方式,他会产生两组钥匙,公钥(public key)和私钥(private key),公钥将会存放在 DNS 中,而私钥会存放在寄信服务器中。私钥会自动产生,并依附在邮件头中,发送到寄信者的服务器里。公钥则放在DNS服务器上,供自动获得。收信的服务器,将会收到夹带在邮件头中的私钥和在DNS上自己获取公钥,然后进行比对,比较寄信者的域名是否合法,如果不合法,则判定为垃圾邮件。 由于数字签名是无法仿造的,因此这项技术对于垃圾邮件制造者将是一次致命的打击,他们很难再像过去一样,通过盗用发件人姓名、改变附件属性等小伎俩达到目的。

给hMailServer添加DKIM图文教程

格式:

MX记录

邮件的MX记录请不要直接指向IP地址,正确的是指向A记录。

1. 添加A记录

mail.hmailserver.org 指向IP

2. 添加MX记录

hmailserver.org mail.hmailserver.org.

以DNSPod为例: 检查是否生效:

dos窗口:

SPF记录nslookup mail.hmailserver.org

什么是SPF?

SPF是指Sender Policy Framework,SPF记录是一种域名服务(DNS)记录,确定哪些邮件服务器被允许代表您的域发送电子邮件。SPF记录的目的是为了防止垃圾邮件发送者在与您的域名伪造发件人地址发送的邮件。收件人可以参考SPF记录,以确定消息声称来自您的域是否来自授权的邮件服务器。

如果您的域没有SPF记录,有些收件人域可以从用户拒绝,因为他们无法验证该消息来自授权的邮件服务器的邮件。设置好SPF是正确设置邮件发送的域名记录和STMP的非常重要的一步。

例:

a是指 example.com 解析出来的IP地址。example.com. IN TXT v=spf1 mx include:example.net -all

example.com. IN TXT v=spf1 ip4:8.8.8.8 ~all

example.com IN TXT v=spf1 a mx mx:mail.example.com ip4:8.8.8.8 ~all

-是指不符合将被拒绝。

~是指不符合将接受,但标注。

?是指邮件可能被接受。

include是指可交付或转发邮件此域的任何域。

发送电子邮件至 check-auth@verifier.port25.com,您将收到包含SPF检查的结果的答复。

DKIM记录

DKIM 技术通过在每封电子邮件上增加加密的数字标志,然后与合法的互联网地址数据库中的记录进行比较。当收到电子邮件后,只有加密信息与数据库中记录匹配的电子邮件,才能够进入用户的收件箱。它还能检查邮件的完整性,避免黑客等未授权者的修改。 DKIM 的基本工作原理同样是基于传统的密钥认证方式,他会产生两组钥匙,公钥(public key)和私钥(private key),公钥将会存放在 DNS 中,而私钥会存放在寄信服务器中。私钥会自动产生,并依附在邮件头中,发送到寄信者的服务器里。公钥则放在DNS服务器上,供自动获得。收信的服务器,将会收到夹带在邮件头中的私钥和在DNS上自己获取公钥,然后进行比对,比较寄信者的域名是否合法,如果不合法,则判定为垃圾邮件。 由于数字签名是无法仿造的,因此这项技术对于垃圾邮件制造者将是一次致命的打击,他们很难再像过去一样,通过盗用发件人姓名、改变附件属性等小伎俩达到目的。

给hMailServer添加DKIM图文教程

格式:

完毕。dkim._domainkey.example.com. v=DKIM1; p=MIGfMA0....(省略)